Fortinet, specialista mondiale nelle soluzioni di cyber security ampie, integrate e automatizzate, presenta il nuovo Global Threat Landscape Report semestrale redatto dai FortiGuard Labs, in cui si evidenzia una diffusione delle varianti ransomware senza freni, ai danni delle aziende.

Tra gli highlight si evidenzia che:

- Le minacce legate ai ransomware continuano a evolvere, con un numero elevato di varianti favorite dal modello Ransomware-as-a-Service (RaaS).

- Il work-from-anywhere (WFA) diffuso continua a rendere gli endpoint uno dei principali obiettivi per i cybercriminali che vogliono accedere alle reti aziendali. Gli ambienti OT e IT sono bersagli di particolare interesse per i criminali informatici, che sono alla costante ricerca delle opportunità che possono nascere dall’espansione della superficie di attacco e dalla convergenza IT/OT.

- I trend legati alle minacce distruttive continuano a evolvere, come dimostra la diffusione del malware wiper come parte degli strumenti a disposizione del crimine informatico.

- I malintenzionati stanno adottando un maggior numero di tecniche di evasione della ricognizione e della difesa per aumentare la precisione e la potenza di fuoco lungo tutta la catena degli attacchi informatici.

“I cybercriminali stanno perfezionando i propri playbook per ostacolare le difese e ampliare le proprie reti di affiliati. In particolare utilizzano strategie aggressive, come l’estorsione o la cancellazione dei dati, e si concentrano sulle tattiche di ricognizione prima dell’attacco per garantire un migliore ritorno sugli investimenti delle minacce. Per combattere gli attacchi avanzati e sofisticati, le organizzazioni hanno bisogno di soluzioni di sicurezza integrate, in grado di acquisire in tempo reale le informazioni sulle minacce, rilevarne i modelli e correlare enormi quantità di dati per identificare le anomalie e avviare automaticamente una risposta coordinata attraverso le reti ibride”, spiega Derek Manky, Chief Security Strategist & VP Global Threat Intelligence dei FortiGuard Labs.

La crescita delle varianti dei ransomware rivela l’evoluzione degli ecosistemi criminali

Il ransomware rimane una delle principali minacce e il cybercrime continua a investire un numero di risorse significative nelle nuove tecniche di attacco. Negli ultimi sei mesi, i FortiGuard Labs hanno rilevato un totale di 10.666 varianti dei ransomware, rispetto alle sole 5.400 del semestre precedente. Si tratta di una crescita di quasi il 100% delle varianti dei ransomware in un semestre. Il RaaS, con la sua popolarità nel dark web, continua ad alimentare l’industria del crimine informatico, il che costringe le organizzazioni a prendere in considerazione di pagare dopo essere state colpite da un ransowmare. Per proteggersi dai ransomware, le organizzazioni, indipendentemente dal settore in cui operano o dalle proprie dimensioni, devono adottare un approccio proattivo. La visibilità, la protezione e la remediation in tempo reale, insieme allo zero-trust network access (ZTNA) e alla detection e response degli endpoint (EDR) sono fondamentali.

I trend relativi agli exploit mostrano che l’OT e gli endpoint sono ancora bersagli appetibili

La convergenza digitale di IT e OT e gli endpoint che consentono il WFA rimangono vettori di attacco fondamentali, in quanto il cybercrime continua a puntare alla crescente superficie di attacco. Molti exploit delle vulnerabilità a livello di endpoint coinvolgono utenti non autorizzati che accedono a uno specifico sistema, con l’obiettivo di attuare un movimento laterale che consenta di entrare più in profondità nelle reti aziendali.

Ad esempio, una vulnerabilità di spoofing (CVE 2022-26925) ha avuto un grande impatto sulle aziende, così come una vulnerabilità di esecuzione di codice remoto (RCE) (CVE 2022-26937).

Inoltre, l’analisi delle vulnerabilità degli endpoint in base al volume e ai rilevamenti evidenzia il percorso inarrestabile dei criminali informatici che cercano di ottenere accesso alle reti delle organizzazioni sfruttando al massimo le vulnerabilità vecchie e nuove.

Non da ultimo, prendendo in esame le tendenze relative alle vulnerabilità OT, il settore non è stato risparmiato. Un’ampia gamma di dispositivi e piattaforme ha subito exploit in-the-wild, dimostrando la crescente convergenza IT e OT in ambito cybersicurezza e gli obiettivi dirompenti degli avversari. La tecnologia avanzata per gli endpoint può aiutare a mitigare e ad attuare una remediation efficace dei dispositivi infetti nelle prime fasi di un attacco. Inoltre, è possibile utilizzare un DRPS (digital risk protection service) per eseguire valutazioni della superficie esterna delle minacce, individuare e correggere i problemi di sicurezza e contribuire a ottenere informazioni contestuali sulle minacce attuali e imminenti.

Il trend delle minacce distruttive continua con la crescita dei wiper

Il fatto che questo tipo di minaccia – un software dannoso che distrugge i dati cancellandoli – sia in tendenza rivela un’inquietante evoluzione delle tecniche di attacco più distruttive e sofisticate. La guerra in Ucraina, ad esempio, ha contribuito a determinare un aumento sostanziale dei malware che operano cancellando il contenuto del disco rigido tra i criminali informatici che mirano principalmente alle infrastrutture critiche.

Nei primi sei mesi del 2022 i FortiGuard Labs hanno identificato, oltre alle nuove varianti dei ransomware, almeno sette nuove varianti di wiper, che sono state utilizzate in diverse campagne contro organizzazioni governative, militari e private. Si tratta di un numero significativo, se si pensa che si avvicina al numero totale di varianti wiper rilevate pubblicamente dal 2012.

In aggiunta a quanto rilevato, va segnalato che i wiper sono stati rilevati in 24 Paesi, oltre all’Ucraina. Per ridurre al minimo l’impatto di questo tipo di attacchi e rilevare meglio le intrusioni può essere utile la network detection and response (NDR) con intelligenza artificiale (AI) dotata di autoapprendimento. Inoltre, i backup devono essere archiviati off-site e offline.

L’evasione della defense resta al primo posto tra le tattiche di attacco a livello globale

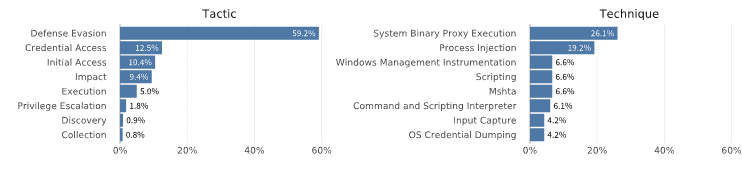

L’esame delle strategie attuate dai criminali informatici rivela come le tattiche di attacco si stiano evolvendo. I FortiGuard Labs hanno analizzato le funzionalità dei malware rilevati per individuare gli approcci più diffusi negli ultimi sei mesi. Tra le otto principali tattiche e tecniche focalizzate sull’endpoint, l’elusione della difesa è stata quella più utilizzata dagli sviluppatori dei malware.

Per farlo, viene spesso utilizzata l’esecuzione di proxy binari di sistema. Nascondere le intenzioni malevole è uno degli aspetti più importanti per gli avversari; essi, pertanto, cercano di eludere le difese mascherandole e tentando di nascondere i comandi utilizzando un certificato legittimo per eseguire un processo affidabile e conseguire i propri obiettivi.

La seconda tecnica più diffusa è la process injection, con la quale i criminali lavorano per iniettare codice nello spazio degli indirizzi di un altro processo per eludere le difese e migliorare così la furtività delle proprie azioni. Se metteranno in pratica un’intelligence che fornisce informazioni tattiche, le organizzazioni saranno in grado di proteggersi al meglio dai toolkit utilizzati dal cybercrime.

Alla luce di quanto evidenziato, per proteggere tutti i perimetri delle reti ibride anche dalle varianti dei ransomware, risultano essere molto importanti le piattaforme di cybersecurity integrate, basate su AI e ML, con capacità avanzate di rilevamento e risposta alimentate da un’intelligence sulle minacce che fornisce informazioni tattiche.

L’importanza di una sicurezza AI-powered in tutta la superficie di attacco

Quando le organizzazioni acquisiscono una comprensione più approfondita degli obiettivi e delle tattiche utilizzate dai cybercriminali attraverso la threat intelligence, possono allineare al meglio le proprie difese per adattarsi e reagire in modo proattivo alle tecniche di attacco. Le informazioni sulle minacce sono fondamentali per aiutare a stabilire le priorità delle strategie di patching per proteggere al meglio gli ambienti. Anche la consapevolezza e la formazione in materia di cybersecurity sono importanti per mantenere aggiornati i dipendenti e i team di sicurezza, in quanto il panorama delle minacce è in continua evoluzione. Le organizzazioni hanno bisogno di security operation in grado di funzionare alla velocità delle macchine per tenere il passo con il volume, la sofisticazione e la velocità delle minacce informatiche odierne. Le strategie di prevenzione, rilevamento e risposta basate su AI e ML e su un’architettura mesh di cybersecurity consentono un’integrazione molto più stretta, una maggiore automazione e una risposta più rapida, coordinata ed efficace alle minacce in tutta la rete.