Nell’articolo già pubblicato: “Garantire un futuro sicuro alla robotica: il ruolo della Cybersecurity”, abbiamo offerto una panoramica completa delle sfide di sicurezza che vengono affrontate dai sistemi di controllo robotici. Abbiamo evidenziato le criticità derivanti dall’adesione agli standard di sicurezza industriale nella robotica e abbiamo esplorato le capacità di sicurezza essenziali necessarie al rafforzamento della protezione dei sistemi di controllo robotici. Inoltre, abbiamo fornito un’anteprima di come i prodotti di sicurezza di Analog Devices possano essere utilizzati per implementare uno specifico caso d’uso di sicurezza robotica. In questo articolo, forniremo una panoramica dei componenti che costituiscono un robot industriale/cobot. Successivamente, esploreremo vari casi d’uso della sicurezza robotica, mostrando come i prodotti di sicurezza di ADI semplifichino l’implementazione della sicurezza in questi diversi sistemi di controllo robotico.

Costruire sistemi di controllo robotici: capacità tecniche e approccio allo sviluppo

Riprendiamo questa sezione dall’articolo precedente per una migliore comprensione delle capacità tecniche chiave e delle tecnologie necessarie per implementare sistemi di controllo robotici sicuri, che comprendono:

- Autenticazione sicura: Integrazione di autenticatori sicuri per verificare l’identità del dispositivo/componente.

- Coprocessori sicuri: Utilizzo di hardware dedicato per la memorizzazione sicura e le operazioni crittografiche.

- Comunicazione sicura: Implementazione di protocolli criptati per lo scambio di dati protetti.

- Controllo degli accessi: Applicazione di permessi granulari per limitare l’accesso non autorizzato al sistema.

- Misure di sicurezza fisica: Incorporazione di misure di protezione contro le manomissioni fisiche.

Oltre a questi aspetti, gli sviluppatori di sistemi devono adottare un approccio strutturato allo sviluppo sicuro, che comprenda la raccolta dei requisiti, la modellizzazione delle minacce, la progettazione sicura, l’implementazione, i test, la certificazione e la manutenzione. Seguire un ciclo di vita di sviluppo sicuro (Secure Development Lifecycle, SDL) garantisce la sicurezza fin dall’inizio.

Panoramica dei componenti dei Robot e Cobot industriali

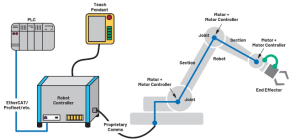

La Figura 1 mostra i componenti tipici associati al funzionamento dei robot e dei cobot industriali. La Tabella 1 fornisce una rapida panoramica dei diversi componenti.

Tabella 1. Panoramica dei componenti dei Robot/Cobot industriali

| Nome del Componente | Descrizione |

| Sezioni | Il componente fisico centrale, con diverse sezioni interconnesse tramite giunti e azionate da motori. Il braccio consente movimenti precisi. |

| Giunto | Con un giunto si collegano due sezioni e il giunto è dotato di un motore e di un controllore che gestisce il movimento della sezione ad esso collegata. A volte, nei robot industriali, solo il motore viene mantenuto nel giunto e il controllore del motore stesso si trova all’esterno. |

| Controller del Robot | Serve come intelligenza centrale del robot, coordinando le azioni e i movimenti cinematici.

Consente la comunicazione dal controllore ai vari giunti e all’effettore finale. Il controllore stesso si collega al mondo esterno utilizzando un protocollo di comunicazione industriale come EtherCAT® PROFINET®. |

| Effettore finale | Gli utensili assicurati al braccio robotico possono eseguire azioni come la presa, la saldatura, il taglio, ecc. L’effettore finale può avere sensori che interagiscono direttamente con il cloud e ci sono casi in cui l’effettore finale si connette direttamente al controller del robot. |

| Interfaccia di programmazione (telecomando di apprendimento) | Consente agli operatori di far apprendere le azioni al robot e configurarle. |

| Controllore Logico Programmabile (PLC) | Può essere utilizzata insieme al controller di un robot per migliorare le capacità di automazione e controllo di un sistema robotico. Un sistema robotico autonomo potrebbe anche non collegarsi a un PLC. |

Figura◦1. Componenti dei robot industriali/cobot.

Casi d’uso della sicurezza robotica: sfruttare le competenze e i prodotti ADI per la progettazione e l’implementazione

Funzionamento sicuro del PLC e protezione del Gateway

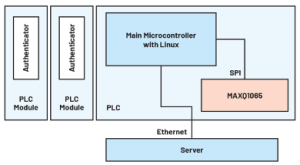

La combinazione di PLC e controllori robotici offre un controllo preciso nelle configurazioni di automazione industriale, consentendo un controllo di precisione su vari processi. Negli ultimi anni, i progressi della tecnologia robotica hanno portato allo sviluppo di controllori integrati con funzionalità simili a quelle dei PLC. Garantire l’affidabilità e la sicurezza del funzionamento dei PLC è di estrema importanza per mantenere il funzionamento sicuro di un impianto di automazione industriale. Vedi Figura 2.

Figura 2. Abilitazione della sicurezza con il PLC.

L’uso di dispositivi come MAXQ1065 (il controller crittografico a bassissimo consumo con tecnologia ChipDNA® per dispositivi embedded) all’interno dei PLC può supportare i seguenti casi d’uso:

NOTA: la tecnologia ChipDNA sfrutta le caratteristiche uniche dei componenti elettronici per generare una chiave crittografica sicura. Questa chiave non viene archiviata in memoria o in qualsiasi altro stato fisso, migliorando notevolmente la protezione contro i cyberattacchi.

- Identificazione sicura e prevenzione di clonazioni dei moduli PLC.

- Boot e download del firmware sicuri.

- Autenticazione reciproca a chiave asimmetrica tra moduli PLC e server PLC.

- Creazione di una sessione di comunicazione sicura con scambio di chiavi ECDH.

- Utilizzo di AES per la crittografia e la de-crittografia dei pacchetti di rete.

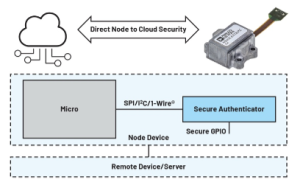

Sicurezza diretta da nodo a Cloud

La comunicazione da nodo a cloud (vedi Figura 3) nella robotica consente diverse funzionalità, come il monitoraggio remoto, l’analisi dei dati, gli aggiornamenti del software, ecc. Proteggere la comunicazione tra il nodo e il cloud è fondamentale.

Figura 3. Integrazione del MAXQ1065 per consentire la sicurezza diretta tra nodo e cloud.

Il MAXQ1065 offre funzioni di sicurezza avanzate per la comunicazione sensore-cloud e sensore-gateway:

- Consente l’implementazione del protocollo Transport Layer Security (TLS), che garantisce una trasmissione dei dati sicura e crittografata. TLS verifica l’autenticità e protegge le informazioni sensibili, diventando così essenziale per la sicurezza della comunicazione tra i nodi e il cloud.

- Facilita la comunicazione sicura per le connessioni proprietarie da sensore a gateway o da nodo a gateway. Il controller aiuta a stabilire un canale di comunicazione protetto abilitando lo scambio di chiavi e la crittografia dei dati, migliorando la sicurezza dei protocolli basati su RF o altri protocolli proprietari.

- Offre ulteriori funzioni di sicurezza come l’autenticazione dei nodi, il funzionamento dei nodi sicuri, il boot sicuro e gli aggiornamenti sicuri del firmware. Queste funzioni migliorano la sicurezza del sistema convalidando l’identità del nodo, garantendo operazioni sicure e proteggendo da modifiche non autorizzate.

Protezione dei dati del sensore

Figura 4. Protezione dei dati del sensore.

- I dati a riposo possono essere criptati con la tecnologia ChipDNA.

- I dati critici di calibrazione del sensore o le relative informazioni di configurazione possono essere memorizzati all’interno della memoria sicura del MAXQ1065 per evitare manomissioni o fughe. Inoltre, possono essere memorizzati in modo criptato nel sistema. Vedi Figura 4.

Sicurezza della Supply Chain

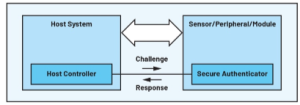

La sicurezza della supply chain comprende argomenti di ampio respiro. Vedi Figura 5.

- Prevenzione dei cloni di prodotto (contraffazione).

- Protezione dell’abilitazione di funzioni basate sul software per evitare perdite di proprietà intellettuale e di fatturato.

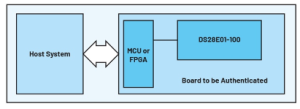

- Verifica dell’autenticità dell’hardware. Vedi Figura 6.

La sicurezza della supply chain può essere facilmente attivata utilizzando gli autenticatori sicuri di ADI.

- Gli autenticatori pre-programmati di ADI offrono una protezione robusta contro la contraffazione.

- La gestione sicura del ciclo di vita e la gestione delle chiavi assicurano che le risorse rimangano sicure per tutto il ciclo di vita del dispositivo/prodotto.

- Gli autenticatori di ADI consentono l’abilitazione di funzioni sicure, proteggendo la preziosa proprietà intellettuale.

Figura 5. Test di autenticità con una sequenza challenge-and-response.

Figura 6. Esempio di autenticazione hardware con il DS28E01-100.

Comunicazione sicura tra PLC e nodo

Gli autenticatori sicuri possono contribuire a rendere sicura la comunicazione, ad esempio, tra i PLC e gli attuatori o i sensori e tra i PLC e il sistema di controllo di supervisione e acquisizione dati (Supervisory Control and Data Acquisition, SCADA) (nel PLC, non nel sistema SCADA). Contribuisce ad abilitare il protocollo TLS (Transport Layer Security), che è un protocollo di sicurezza a livello di trasporto ampiamente utilizzato nelle comunicazioni Internet basate su protocollo.

Autenticazione del giunto nei robot

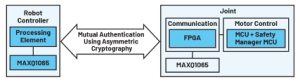

L’implementazione dell’autenticazione del giunto (vedi Figura 7) nei robot migliora in modo significativo la sicurezza generale, garantendo che solo le entità legittime e autorizzate possano interagire all’interno del sistema robotico. Impedisce efficacemente gli accessi non autorizzati, rafforza la sicurezza delle comunicazioni e contribuisce all’integrità e all’affidabilità complessiva del sistema.

Figure 7. Autenticazione del giunto.

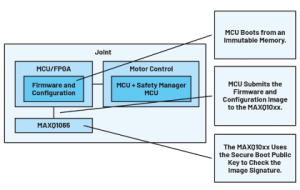

Boot sicuro del giunto

Il boot sicuro del giunto (vedi Figura 8) nei robot fornisce una solida base per un ambiente operativo sicuro e attendibile. Protegge dall’esecuzione non autorizzata di software, malware e manomissioni, migliorando la sicurezza e l’affidabilità del sistema. Stabilendo una “chain of trust” e verificando l’integrità dei componenti software, il boot sicuro del giunto garantisce l’integrità e l’autenticità complessive del funzionamento del sistema robotico. Anche gli aggiornamenti sicuri del giunto sono abilitati in modo analogo.

Figura 8. Boot sicuro del giunto.

Abilitazione selettiva delle funzioni nel Controller del Robot e del giunto

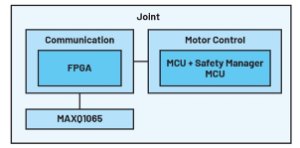

Dopo l’esito positivo di un boot sicuro, l’unità microcontrollore applicativo (MCU)/processore/ Field Programmable Gate Array (FPGA) può leggere la memoria configurabile sicura dell’autenticatore/coprocessore per abilitare selettivamente la funzione nel controller del giunto/robot. Vedi Figura 9.

Figura 9. Schema a blocchi tipico di un giunto.

Figura 10. Comunicazione sicura del giunto.

Memorizzazione dei dati di calibrazione – giunto e Controller del Robot

La memorizzazione dei dati di calibrazione è fondamentale per mantenere misure accurate nelle periferiche che vengono sottoposte a calibrazione specifica in fabbrica. Memorizzando questi dati in modo sicuro all’interno di un autenticatore, le aziende possono garantirne l’integrità e proteggerli da accessi non autorizzati. Il sistema host può quindi recuperare e utilizzare i dati memorizzati, consentendo misurazioni più precise e affidabili da parte delle periferiche. La memorizzazione sicura dei dati di calibrazione migliora l’accuratezza e le prestazioni complessive del sistema, fornendo informazioni di valore e mantenendo standard di qualità elevati.

Comunicazione sicura del giunto

La comunicazione sicura del giunto migliora la sicurezza generale di un sistema robotico, garantendo uno scambio di dati affidabile e protetto. Vedi Figura 10.

Conclusione

Per garantire il futuro della robotica, la cybersecurity è fondamentale. Misure robuste, come l’autenticazione sicura, la comunicazione criptata e la sicurezza della supply chain, sono fondamentali per proteggersi dalle minacce. I prodotti e le soluzioni di ADI offrono funzioni di sicurezza avanzate, garantendo l’integrità e l’affidabilità dei sistemi robotici. Dando priorità alla cybersecurity e sfruttando l’esperienza di ADI, possiamo sbloccare il pieno potenziale della robotica, salvaguardandoci dai rischi emergenti nel mondo interconnesso.