I sistemi per il controllo industriale risultano nel 2019 uno dei principali target verso cui i cybercriminali hanno deciso di indirizzare i loro attacchi mirati. La ragione è molto semplice: le industrie sono solitamente ricche ed un danno alle loro attività può inoltre provocare pesanti ripercussioni non solo sulla produzione dell’azienda stessa, ma anche alla salute dei lavoratori o ai cittadini. Basti pensare al sabotaggio di un’azienda che si occupa di gestione delle acque o di una attiva nel mondo dell’elettricità: esiste il rischio che i cittadini rimangano senza servizi primari per diverso tempo. A tutto ciò si aggiunge la presenza nelle industrie di sistemi, apparecchiature e macchinari ancora una volta troppo poco sicuri.

Lo dimostra un recente studio effettuato da Federico Maggi e Marco Balduzzi, ricercatori di Trend Micro, che hanno voluto testare i sistemi per il controllo industriale nel settore edile, carroponti e della logistica. In particolare, è stata analizzata la sicurezza delle gru a fronte di un possibile attacco hacker sferrato tramite i dispositivi radio usati dagli addetti ai lavori proprio per utilizzare le gru.

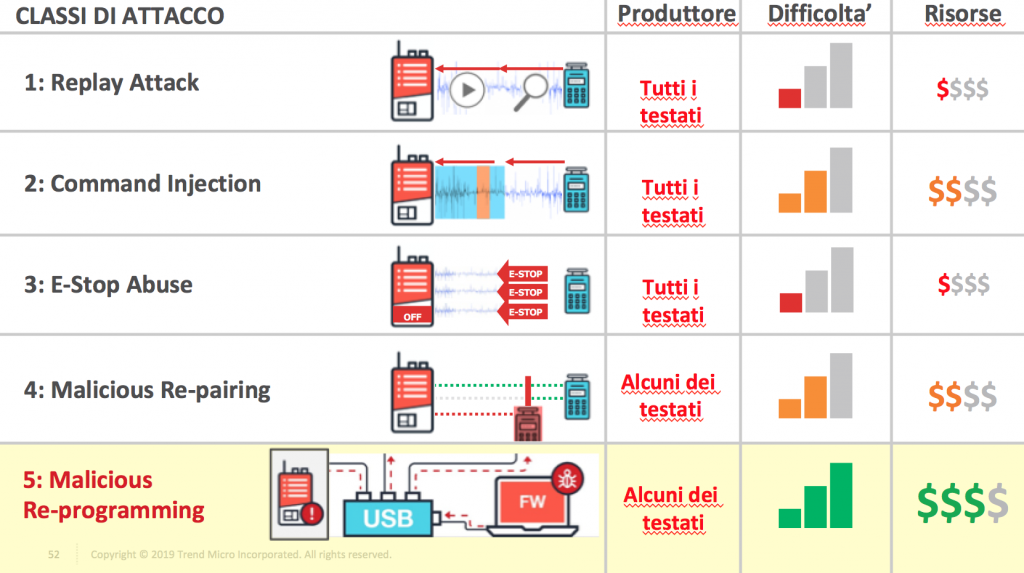

Il risultato mostrato alla seconda edizione della Trend Micro Cyber Conference è stato nefasto: nessuno dei trasmettitori e ricevitori dei 7 produttori analizzati si è salvato. Chi più, chi meni erano tutto violabili. E’ emerso infatti che i cybercriminali, in poco tempo e con ridotte risorse, erano in grado di sferrare con successo 5 tipologie differenti di attacco.

LE VIOLAZIONI AI SISTEMI DI CONTROLLO INDUSTRIALE

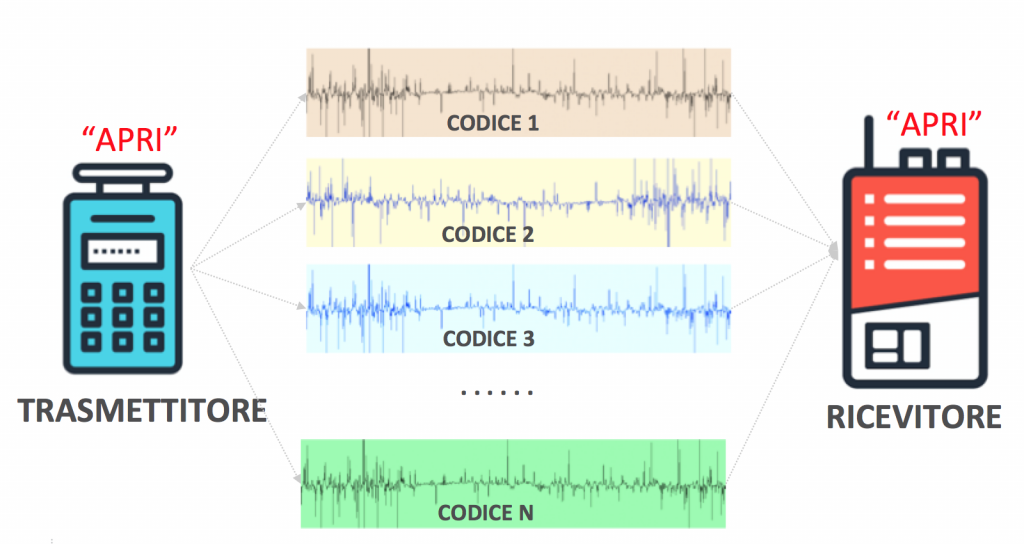

Per prima cosa si è scoperto che gli algoritmi che generano i codici scambiati tra i dispositivi di trasmissione erano identici: i criminali informatici potevano pertanto copiare semplicemente il segnale e rinviarlo alla gru, la quale eseguiva la medesima azione che il lavoratore autorizzato aveva richiesto.

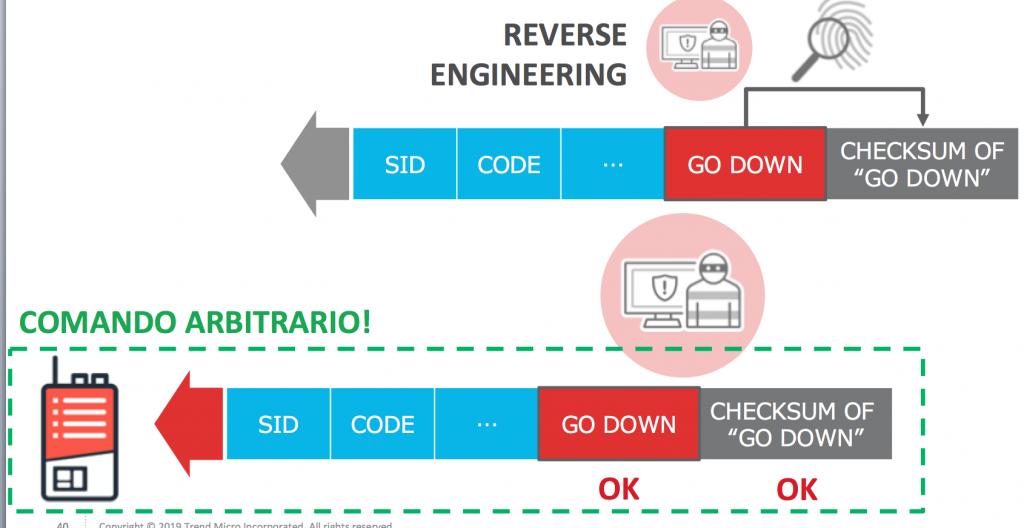

I più esperti hacker erano invece in grado di modificare il codice stesso attraverso tecniche di reverse engeenering. In questo modo era possibile inviare istruzioni “nuove” alla gru attaccata.

Ancora più facile si è dimostrata la possibilità per i cybercriminali di bloccare la gru fino al pagamento di un riscatto o al ritrovamento in cantiere del dispositivo (dal valore di 40 dollari) che invia continuamente le frequenze per bloccare il macchinario.

Con il Malicious Re-pairing è stato invece clonato il trasmettitore, permettendo così di prendere completamente il controllo del macchinario. Infine attraverso appositi malware (malicious re-programming) i criminali informatici erano in grado di riprogrammare c i dispositivi ed addirittura estrarre il firmware in modo da gestire i macchinari anche da remoto.

“L’avvento dell’Internet of Things e dell’Industria 4.0 sta portando all’introduzione del software nei settori più tradizionali, tanto da attirare i cybercriminali: i produttori di tali sistemi dovrebbero quindi utilizzare tecnologie open e/o standard, rolling-codes e firme digitali, oltre che proteggere il firmare dei propri dispositivi. Allo stesso tempo gli utilizzatori di queste tecnologie sono invitati ad aggiornare costantemente i device e cambiare regolarmente il codice di associazione tra trasmettitore e ricevitore” ha sottolineato Federico Maggi.

Le 10 vulnerabilità scoperte dai ricercatori Trend Micro sono state comunicate ai 7 produttori, i quali hanno introdotto patch correttive, migliorato il circolo di sviluppo del software e accresciuto la loro consapevolezza sulle minacce.