Le organizzazioni industriali sono uno dei principali obiettivi per i criminali informatici, sia per il potenziale guadagno economico che per la tipologia di dati che si possono ottenere. Nel 2021, infatti, è stato registrato un notevole interesse per le organizzazioni industriali da parte di noti gruppi APT come Lazarus e APT41. Nel corso di alcune indagini su un’altra serie di attacchi, gli esperti di Kaspersky hanno scoperto un nuovo malware simile a quello denominato “Manuscrypt“. Si tratta di un malware del gruppo Lazarus utilizzato nella campagna ThreatNeedle rivolta alle organizzazioni per la difesa. Date le somiglianze, questo secondo malware è stato soprannominato PseudoManuscrypt e colpisce le vittime attraverso campagne spyware di massa molto pericolose.

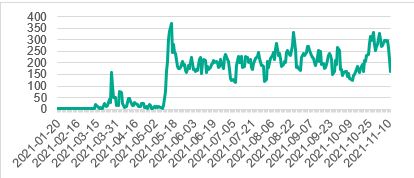

Dal 20 gennaio al 10 novembre 2021, i prodotti Kaspersky hanno bloccato il nuovo malware PseudoManuscrypt su oltre 35.000 computer in 195 Paesi. Tra gli obiettivi delle campagne spyware di massa rilevate: organizzazioni industriali e governative, comprese organizzazioni militari e i laboratori di ricerca. Il 7,2% dei computer attaccati faceva parte di sistemi di controllo industriale (ICS), e le industrie più colpite sono state quelle di ingegneria e domotica.

Inizialmente, il download di PseudoManuscrypt avveniva sui sistemi delle vittime tramite falsi installer di software pirata, alcuni dei quali sono specifici per software ICS. È probabile che questi falsi programmi di installazione vengano offerti tramite una piattaforma Malware-as-a-Service (MaaS). In alcuni casi, il nuovo malware distribuito attraverso campagne spyware di massa, è stato installato tramite la già nota botnet Glupteba. Dopo l’infezione iniziale, veniva avviata una complicata catena di infezioni che conduceva al download del modulo dannoso principale. Gli esperti di Kaspersky hanno identificato due varianti di questo modulo. Entrambe sono in grado di offrire funzionalità avanzate di spyware, tra cui la registrazione delle sequenze di tasti, la copia delle informazioni dagli appunti, il furto di credenziali di autenticazione VPN (e potenzialmente RDP), credenziali di accesso, screenshot, e altro ancora. Gli attacchi non mostrano particolari preferenze per specifici settori, tuttavia, il gran numero di computer attaccati nel settore ingegneristico, compresi i sistemi utilizzati per la modellazione 3D e fisica e i digital twin, suggerisce che lo spionaggio industriale potrebbe essere uno degli obiettivi.

Stranamente, alcune delle vittime sono legate agli obiettivi della campagna Lazarus come rilevato precedentemente da ICS CERT, e i dati vengono inviati al server degli attaccanti su un protocollo raro che utilizza una libreria utilizzata precedentemente solo con il malware di APT41. Tuttavia, tenuto conto del gran numero di vittime delle campagne spyware di massa e della mancanza di un focus esplicito, Kaspersky non collega la campagna a Lazarus o ad altri threat actor APT conosciuti.

“Si tratta di una campagna molto insolita. Stiamo ancora raccogliendo le varie informazioni che abbiamo a disposizione sul nuovo malware. Tuttavia, una cosa è chiara: questa è una minaccia a cui gli esperti devono prestare attenzione. Attraverso campagne spyware di massa, è stata in grado di arrivare a migliaia di computer ICS, incluse molte organizzazioni di alto profilo. Continueremo le nostre indagini, tenendo informata la comunità di sicurezza su eventuali nuove scoperte”, ha commentato Vyacheslav Kopeytsev, Security Expert di Kaspersky.

Per proteggersi dal nuovo malware PseudoManuscrypt distribuito avvalendosi di vere e proprie campagne spyware di massa, gli esperti di Kaspersky raccomandano di:

- Installare software di protezione degli endpoint su tutti i server e le workstation.

- Verificare che tutti i componenti di protezione dell’endpoint siano abilitati su tutti i sistemi e che sia in atto una policy che richieda l’immissione della password dell’amministratore nel caso in cui qualcuno tenti di disabilitare il software.

- Verificare che le policy di Active Directory includano restrizioni per i tentativi degli utenti di accedere ai sistemi. Gli utenti dovrebbero essere autorizzati ad accedere solo ai sistemi di cui hanno bisogno per svolgere le loro mansioni lavorative.

- Limitare le connessioni di rete, inclusa la VPN, tra i sistemi sulla rete OT; bloccare le connessioni su tutte le porte che non sono necessarie per la continuità e la sicurezza delle operazioni.

- Utilizzare smart card (token) o codici monouso come autenticazione a due fattori quando si stabilisce una connessione VPN. Quando possibile, utilizzare la tecnologia Access Control List (ACL) per limitare l’elenco di indirizzi IP da cui è possibile avviare una connessione VPN.

- Formare i dipendenti dell’azienda sulla sicurezza informatica quando si lavora con internet, e-mail e altri canali di comunicazione e, in particolare, spiegare le possibili conseguenze del download e dell’esecuzione di file da fonti non verificate.

- Utilizzare gli account con privilegi di amministratore locale e di amministratore di dominio solo quando è necessario a svolgere le proprie mansioni di lavoro.

- Prendere in considerazione l’utilizzo di servizi come Managed Detection and Response per ottenere un rapido accesso a conoscenze di alto livello e all’esperienza di professionisti della sicurezza.

- Utilizzare una protezione dedicata per i sistemi di controllo dell’officina.